Check Point Rapport sécurité

Sommaire

- 1 – Introduction et méthodologie par Check Point

- 2 – Menaces pour votre entreprise

- 2.1 – Dernières nouvelles : une nouvelle cyberattaque découverte

- 2.2 – Menaces persistantes avancées

- 2.3 – BLACKHOLE – LE KIT D’EXPLOITATION DES VULNERABILITES DE MONSIEUR TOUT LE MONDE

- 2.4 – FUITES DE DONNEES EN 2012

- 2.5 – Les botnets ne disparaîtront pas de sitôt

- 2.6 – Les réseaux de zombies sont partout. Cette situation est-elle alarmante ?

- 2.7 – Fonctionnement des botnets

- 2.8 – Activités de commande et de contrôle

- 2.9 – Quels sont les botnets auxquels nous devrions faire attention ?

- 2.10 – Comment votre entreprise peut être infectée par un logiciel malveillant

- 2.11 – Nous vous présentons « miniFlame », le petit frère encore plus dangereux de Flame

- 2.12 – ATTAQUE EUROGRABBER

- 2.13 – Plus de vulnérabilités donc plus d’exploitation des vulnérabilités

- 2.14 – à quoi ressemble une attaque d’injection SQL ? Chronique d’une injection SQL

- 2.15 – 2012, UNE ANNEE D’HACKTIVISME

- 2.16 – Blocage des fichiers malveillants entrants

- 2.17 – Protection antibot multicouches

- 2.18 – Collaboration mondiale en temps réel

- 2.19 – Prévention d’intrusions

- 2.20 – Voir la section Paysage des menaces et mesures

- 2.21 – Mises à jour de sécurité et assistance

- 3 – Applications utilisées dans l’espace de travail de l’entreprise

- 3.1 – Les règles du jeu ont changé

- 3.2 – Les applications web ne sont pas des jeux

- 3.3 – DONNEES CONFIDENTIELLES PARTAGEES PAR DES APPLICATIONS DE PARTAGE DE FICHIERS EN P2P

- 3.4 – Les applications de P2P ouvrent des portes dérobées dans votre réseau

- 3.5 – Les applications d’anonymat contournent les règles de sécurité des entreprises

- 3.6 – L’ANONYMISEUR TOR COMPROMET LA SECURITE

- 3.7 – Outils d’administration à distance utilisés pour des attaques malveillantes

- 3.8 – PIRATE PAR DES OUTILS D’ACCES à DISTANCE

- 3.9 – Partager ne signifie pas toujours se soucier

- 3.10 – Utilisation des applications à haut risque par secteur d’activité

- 3.11 – DEUX INCIDENTS MAJEURS SUR DROPBOX EN DEUX ANS

- 3.12 – Message légitime sur Facebook ou virus ?

- 3.13 – étude de cas des attaques d’ingénierie sociale

- 3.14 – RECOMMANDATIONS POUR SECURISER L’UTILISATION DES APPLICATIONS WEB DANS VOTRE RESEAU

- 4 – Fuites de données dans votre réseau

- 4.1 – Les données des entreprises : leur bien le plus précieux

- 4.2 – Les fuites de données peuvent arriver à tout le monde

- 4.3 – Notre étude

- 4.4 – OUPS… J’AI ENVOYé L’EMAIL à LA MAUVAISE ADRESSE

- 4.5 – Fuites de données potentielles dans votre entreprise

- 4.6 – Emails internes envoyés à l’extérieur de l’entreprise

- 4.7 – HIPAA

- 4.8 – RECOMMANDATIONS DE SECURITE

- 5 – Résumé et stratégie de sécurité

- 6 – à propos de Check Point Software Technologies

- 7 – ANNEXE A : PRINCIPAUX LOGICIELS MALVEILLANTS

- 8 – ANNEXE B : PRINCIPALES APPLICATIONS à HAUT RISQUE

- 9 – ANNEXE C : CONCLUSIONS SUPPLEMENTAIRES – UTILISATION DES APPLICATIONS WEB

- 10 – ANNEXE D : TYPES DE DONNEES DE DLP

- 11 – Les vidéos

- 12 – Suivi du document

- 13 – Discussion autour de Check Point Rapport sécurité

- Commentaire et discussion

- Laisser un commentaire

1 – Introduction et méthodologie par Check Point

« TOUT COMME L’EAU N’A PAS DE FORME CONSTANTE, L’ART DE LA GUERRE N’EST PAS FIXE. » Check Point : « BIEN QUE CETTE PHRASE SOIT ÂGEE DE 2 600 ANS, ELLE RESTE ETONNAMMENT PERTINENTE, ET REFLETE LA GUERRE MODERNE D’AUJOURD’HUI : LA CYBERGUERRE. »

Les techniques employées par les pirates sont en constante évolution et font appel à des méthodes d’attaque plus avancées et plus sophistiquées. Elles repoussent les défis de la sécurité à des niveaux sans précédent. Les centres de données, les ordinateurs et les téléphones mobiles des employés sont des cibles de choix pour les pirates qui déploient une variété inépuisable de logiciels malveillants tels que bots, chevaux de Troie et infections par téléchargements automatiques. Les pirates utilisent la ruse et l’ingénierie sociale pour manipuler d’innocents utilisateurs et accéder aux informations de l’entreprise, telles que documents internes, dossiers financiers, numéros de cartes de paiement et informations d’identification des utilisateurs, ou pour tout simplement empêcher le bon fonctionnement de l’activité de l’entreprise par des attaques de déni de service. Cette guerre moderne de menaces et d’attaques avancées n’est pas prête de s’arrêter. La quantité d’informations professionnelles stockées dans des centres de données, des serveurs, des ordinateurs et des téléphones mobiles augmente à la vitesse de la lumière, et plus de données et de plates-formes signifient encore plus de risques. Enfin, la liste des menaces ne diminue pas, et chaque nouvelle attaque révèle un niveau de sophistication encore plus avancé.

Quels ont été les principaux risques de sécurité pour votre environnement réseau l’année dernière ? Quels seront les risques l’année prochaine ? Telles étaient les questions clés qui ont occupé les équipes de recherche de Check Point ces quelques derniers mois. Pour répondre à ces questions, Check Point a procédé à une analyse intensive de la sécurité. Ce rapport fournit un aperçu des événements de sécurité réseau qui se sont produits en 2012 dans des entreprises à travers le monde. Le rapport présente les événements de sécurité découverts dans ces entreprises, ainsi que des exemples d’incidents annoncés publiquement, des explications sur la manière dont certaines de ces attaques ont été menées, suivies de recommandations sur la manière de se protéger contre de telles menaces. Le rapport est divisé en trois parties. Chaque partie est dédiée à un aspect spécifique de la sécurité. La première partie se concentre sur les menaces représentées par les bots, les virus, les failles de sécurité et les attaques. La seconde partie traite des applications web à risque qui compromettent la sécurité d’un réseau d’entreprise. La dernière partie est consacrée aux fuites de données occasionnées par les actions non intentionnelles des employés.

1.1 – Méthodologie par Check point

Le Rapport Sécurité 2013 de Check Point repose sur une étude et une analyse collaboratives des événements de sécurité rassemblés à partir de quatre sources principales : Les rapports d’analyse des passerelles sécurité de Check Point, Check Point ThreatCloud™, le réseau Check Point SensorNet™ et les rapports de Check Point Endpoint Security.

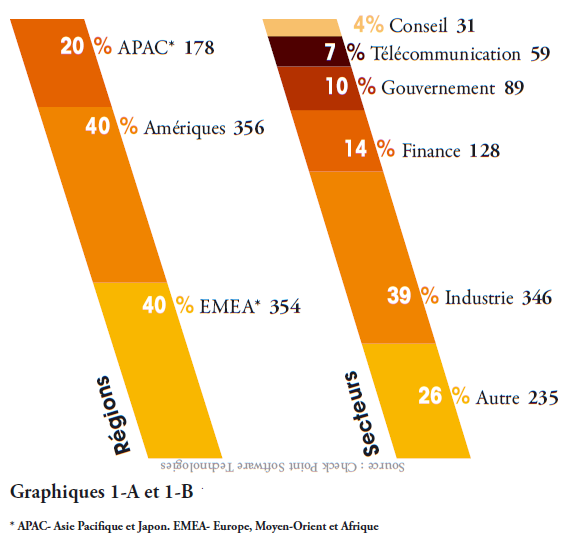

Une méta-analyse des événements de sécurité réseau de 888 entreprises a été effectuée à partir des données recueillies sur les passerelles sécurité Check Point chargées d’analyser en direct le trafic entrant et sortant de ces entreprises. Le trafic a été inspecté grâce à la technologie multi-couche Check Point Software Blades afin de détecter différents types de menaces tels que les applications à haut risque, les tentatives d’intrusions, les virus et les bots, les fuites de données confidentielles, etc. Le trafic réseau de chaque entreprise était surveillé en temps réel via le mode en ligne ou le mode surveillance des passerelles sécurité de Check Point, pendant 134 heures en moyenne. Les entreprises étudiées sont issues d’un large éventail de secteurs et sont situées dans le monde entier comme le montre les graphiques 1-A et 1-B.

En outre, plus de 111,7 millions d’événements extraits de 1 494 passerelles de sécurité ont été analysés à l’aide des données générées par Check Point ThreatCloud™. ThreatCloud est une base de données massive mise à jour en temps réel à partir de données de sécurité provenant d’un vaste réseau mondial de capteurs placés stratégiquement autour du globe, qui collectent des informations sur les menaces et les attaques de logiciels malveillants. ThreatCloud permet d’identifier les nouvelles tendances mondiales de sécurité et de menaces, pour constituer un réseau collaboratif de lutte contre la cybercriminalité. Pour notre étude, nous avons analysé les données de ThreatCloud recueillies sur une période de 3 mois entre août et octobre 2012.

Des références pour les données des menaces ont été recueillies par le réseau de capteurs Check Point SensorNet™, du 1er juillet au 30 septembre 2012. Check Point SensorNet est un réseau mondial de capteurs distribués, qui fournissent des informations de sécurité et des statistiques de trafic à un système central d’analyse. Ces données sont analysées afin de détecter les tendances et les anomalies, et développer une vision en temps réel de la sécurité dans le monde.

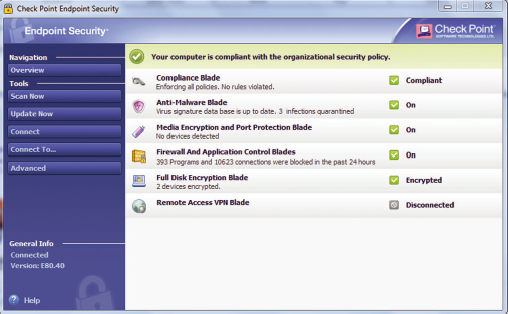

Enfin, une méta-analyse de 628 rapports de sécurité de postes de travail provenant de différentes entreprises a été effectuée. L’analyse de la sécurité évaluait notamment chaque hôte pour estimer les risques de fuites de données, les risques d’intrusions et les risques liés aux logiciels malveillants. L’analyse a été réalisée avec l’outil de reporting Check Point Endpoint Security pour vérifier la présence d’un antivirus sur les hôtes, s’il est à jour, si les logiciels utilisés sont les dernières versions, et plus encore. Cet outil est gratuit et disponible publiquement. Il peut être téléchargé depuis le site de Check Point.

Ce rapport repose sur des données recueillies à partir de ces sources.

1.2 – Spécification des secteurs

Industrie – Chimie/Raffinerie, Santé, Pharmacie, Informatique, Production, Transport, Service public, Infrastructure.

Finance – Finance, Comptabilité, Services bancaires, Investissement.

Gouvernement – Administration publique, Armée.

Télécommunication – Télécommunication, Opérateurs, FAI, Services managés.

Conseil – Services de conseil.

Autres – Publicité/Médias, Distributeur, éducation, Justice, Loisirs/Hospitalité, Commerce de détail et de gros, Valeurs et titres, Autre.

2 – Menaces pour votre entreprise

2.1 – Dernières nouvelles : une nouvelle cyberattaque découverte

En 2012, les cyberattaques ont continué de proliférer et faire la une des journaux. Presque tous les jours, les menaces de logiciels malveillants, les attaques et les botnets, sont en première page, démontrant ainsi la réussite des pirates à dérober des données, paralyser l’activité des entreprises, ou espionner des entreprises et des gouvernements. Les exemples suivants ne sont que la partie visible de l’iceberg des cyberattaques qui se sont produites en 2012 : des pirates attaquant le réseau de la Maison Blanche6, le groupe d’hacktivistes Anonymous stoppant le fonctionnement des sites Internet des associations de commerce U.S. Telecom Association et TechAmerica7, des cyberattaques ciblant Capital One Financial Corp., BB&T Corp., HSBC Bank USA8 et de nombreuses autres institutions financières.

« IL N’EXISTE QUE DEUX TYPES D’ENTREPRISES, CELLES QUI ONT éTé PIRATéES ET CELLES QUI LE SERONT. »

Robert Mueller, Directeur du FBI, mars 2012

2.2 – Menaces persistantes avancées

Les cybercriminels ne sont plus de simples amateurs isolés. Ils appartiennent dans de nombreux cas à des groupes bien structurés ressemblant à des organisations terroristes, avec du financement, de la motivation et des objectifs. Les cybercriminels semblent consacrer beaucoup de temps et de ressources à recueillir des renseignements. Leurs activités criminelles causent de graves dommages aux entreprises, telles que des fuites de données confidentielles, l’interruption de l’activité, l’atteinte à la réputation et bien sûr des pertes financières. Les attaques et à long terme les plus sophistiquées, menées dans un but prédéterminé et très spécifique, sont appelées « menaces persistantes avancées » (APT). Ces attaques ne sont généralement pas détectées par les systèmes de sécurité traditionnels, mettant ainsi en danger les gouvernements, les petites entreprises aussi bien que les grandes entreprises, et les réseaux personnels.

Dans une attaque APT, la première action consiste typiquement à effectuer une reconnaissance de la cible pour recueillir des renseignements. Ensuite, les agresseurs font une première intrusion dans le réseau de la cible pour ouvrir une porte dérobée et rester actif dans le réseau. Ceci est habituellement accompli en infectant un hôte à l’aide d’un bot permettant aux agresseurs de communiquer avec l’hôte infecté sans être détectés. Les agresseurs tentent ensuite d’accéder à d’autres ressources du réseau et compromettre encore plus de noeuds. Après cette étape, les agresseurs ont atteint leur cible, et peuvent maintenant exploiter les hôtes infectés pour collecter des données ou causer les dommages prévus, à distance et tout en restant hors d’atteinte sur le long terme.

2.3 – BLACKHOLE – LE KIT D’EXPLOITATION DES VULNERABILITES DE MONSIEUR TOUT LE MONDE

Le succès des activités malveillantes de l’année dernière peut-être en partie attribuée aux pirates qui utilisent des outils d’attaque prêts à l’emploi. Un seul clic suffit à télécharger une suite d’attaque complète et hautement sophistiquée. BlackHole, une application web très répandue d’exploitation de vulnérabilités, est un exemple de ce type de suite. Elle intègre un ensemble d’outils qui exploitent les failles de sécurité des navigateurs pour télécharger des virus, des bots, des chevaux de Troie et autres formes de logiciels malveillants sur les ordinateurs des victimes. Les prix de ces kits varie de quelques dizaines d’euros pour une utilisation à la journée à 1 300 euros pour une année complète.

2.4 – FUITES DE DONNEES EN 2012

De nombreux incidents ayant pour conséquence des fuites de données se sont produits cette année, exposant les données liées aux cartes de paiement, aux clients, aux élèves ou aux patients, stockées sur des serveurs d’entreprise. Ces activités malveillantes ont pour objectif commun d’obtenir des informations confidentielles. La liste suivante présente quelques exemples :

- Global Payments Inc.

Une entreprise mondiale de traitement des paiements piratée en juin 2012. Les données de plus de 1,5 million de cartes de paiement ont été dérobées. - Clarksville, Tennessee, états-Unis

En juin 2012, des pirates se sont introduits dans le système informatique des écoles du comté de Clarksville-Montgomery, et ont dérobé les noms, numéros de sécurité sociale et autres données personnelles d’environ 110 000 personnes. Les pirates ont utilisé les informations postées par des employés et des étudiants en ligne pour accéder au système.. - Serco Thrift Savings Plan

En mai 2012, une attaque informatique menée contre Serco aux états-Unis a permis de dérober les données personnelles de 123 000 employés fédéraux. - Université du Nebraska

Une intrusion à l’Université du Nebrask a permis le vol de plus de 650 000 fichiers de données personnelles relatives aux élèves, anciens élèves, parents et employés depuis la base de données du système d’information étudiants de l’université. - Département des Services Technologiques de l’Utah, états-Unis

En mars 2012, 780 000 dossiers de patients liés à des demandes de remboursement du programme de santé Medicaid ont été dérobés dans un serveur par des pirates probablement situés en Europe de l’Est. - Sécurité sociale du Royaume-Uni

Entre juillet 2011 et juillet 2012, la Sécurité sociale du Royaume-Uni a subi plusieurs attaques qui ont exposé les dossiers de près de 1,8 million de patients.

DES KITS DE BOTS SONT VENDUS EN LIGNE POUR QUELQUES CENTAINES D’EUROS ET LEURS DOMMAGES COÛTENT DES MILLIONS D’EUROS

2.5 – Les botnets ne disparaîtront pas de sitôt

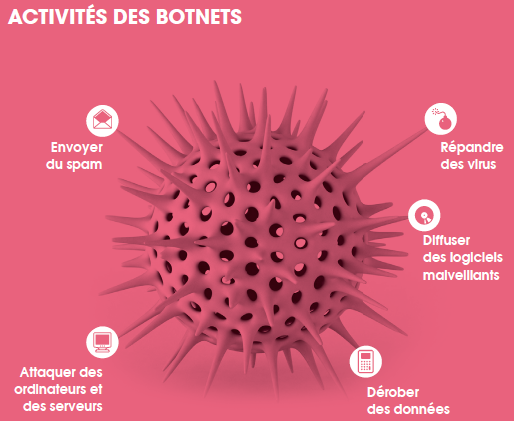

Ils sont une des menaces les plus importantes auxquelles les entreprises doivent aujourd’hui faire face pour protéger leur réseau. Un bot est un logiciel malveillant qui envahit et infecte un ordinateur pour permettre à des criminels de le contrôler à distance. L’ordinateur infecté peut effectuer des activités illégales telles que le vol de données, la diffusion de spam, la diffusion de logiciels malveillants et la participation à des attaques de déni de service (DoS). Le propriétaire de l’ordinateur infecté n’est généralement pas conscient de ces activités. Les bots jouent également un rôle clé dans les attaques APT ciblées.

Il existe deux grandes tendances motivant les attaques de bots dans le paysage actuel des menaces. La première tendance en forte croissance est celle de la cybercriminalité à des fins lucratives, comprenant les opérateurs et les fournisseurs de logiciels malveillants, des programmeurs, et des programmes d’affiliation. Ses « produits et services » peuvent être facilement achetés en ligne sur de nombreux sites (par exemple : kits de logiciels malveillants, envoi de spam, vol de données, attaque de déni de service) et les entreprises ont beaucoup de mal à lutter contre ces attaques. La seconde tendance est celle des attaques idéologiques et des attaques lancées par des états contre des individus et des entreprises cibles pour promouvoir une cause politique ou mener une campagne de cyberguerre.

Les botnets ne disparaîtront pas de sitôt. Contrairement aux virus et autres logiciels malveillants traditionnels statiques (dont le code et la forme restent les mêmes), les botnets sont de nature dynamique, et peuvent changer rapidement de forme et de modèle de communication. Des boîtes à outils de création de bots sont vendues en ligne pour quelques centaines d’euros et leurs attaques coûtent des millions d’euros aux entreprises. Le problème des bots est devenu un problème d’envergure.

63 % DES ENTREPRISES ETUDIEES SONT INFECTEES PAR DES BOTS

2.6 – Les réseaux de zombies sont partout. Cette situation est-elle alarmante ?

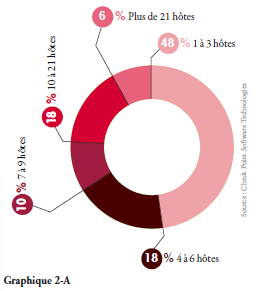

Il est estimé que plus d’un quart de tous les ordinateurs personnels connectés à Internet font partie d’un botnet.12. Nos récentes recherches montrent que dans 63 % des entreprises, au moins un bot a été détecté. La plupart des entreprises sont infectées par une variété de bots.

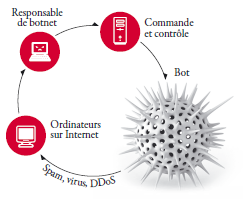

2.7 – Fonctionnement des botnets

Un botnet se compose généralement d’un certain nombre d’ordinateurs infectés par des logiciels malveillants qui établissent une connexion réseau avec un système de contrôle appelé « serveur de commande et de contrôle ». Lorsqu’un bot infecte un ordinateur, il prend le contrôle de l’ordinateur et neutralise les défenses antivirus.

Les bots sont difficiles à détecter car ils se cachent à l’intérieur des ordinateurs et modifient la manière dont ils se comportent pour les logiciels antivirus. Le bot se connecte alors au serveur de commande et de contrôle pour obtenir des instructions de la part des cybercriminels. De nombreux protocoles de communication sont utilisés pour ces connexions, y compris IRC, HTTP, ICMP, DNS, SMTP, SSL, et dans certains cas, des protocoles personnalisés créés par les auteurs des botnets.

Nombre d’hôtes infectés par des bots

(% des entreprises)

TOUTES LES 21 MINUTES UN BOT COMMUNIQUE AVEC SON SERVEUR DE COMMANDE ET DE CONTRÔLE

2.8 – Activités de commande et de contrôle

Les bots revêtent différentes formes et peuvent effectuer de nombreuses activités. Dans de nombreux cas, un seul bot peut créer de multiples menaces. Une fois sous le contrôle du serveur de commande et de contrôle, le botnet peut être activé par un pirate pour mener des activités illégales à l’insu de l’utilisateur. Ces activités comprennent l’infection d’autres machines afin de les ajouter au botnet, l’emailing de masse, les attaques DDoS, et le vol de données personnelles, financières ou confidentielles. Les bots sont également souvent utilisés comme outils d’attaque APT ciblant des individus ou des entreprises.

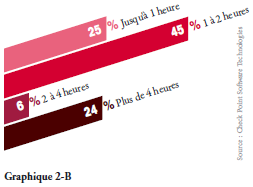

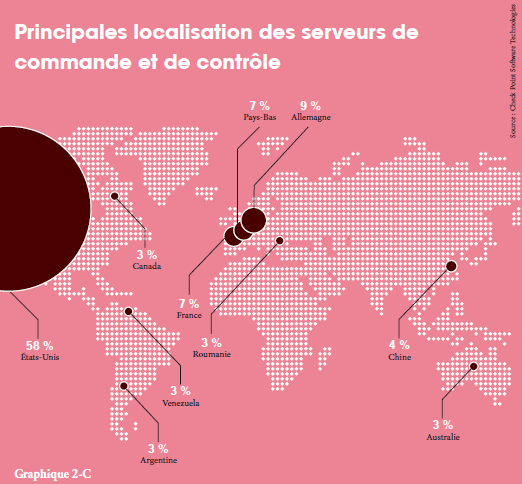

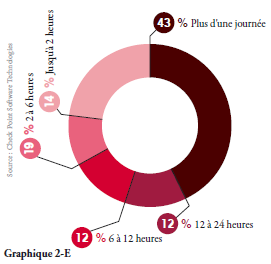

Le graphique 2-B présente la fréquence des communications des bots avec leur serveur de commande et de contrôle. 70% des bots détectés durant nos recherches communiquaient avec leur serveur de commande et de contrôle au moins une fois toutes les 2 heures. La majorité des activités de commande et de contrôle se situent aux états-Unis, puis en Allemagne, aux Pays-Bas et en France, comme le montre le graphique 2-C.

Fréquence des communications des bots avec leur serveur de commande et de contrôle

Les différents types de communication des bots avec leur serveur de commande et de contrôle comprennent le signalement de nouveaux hôtes infectés, les messages de maintien d’activité (« keep-alive »), et les données recueillies sur le système hôte. Nos recherches montrent qu’en moyenne, un bot communique avec son serveur de commande et de contrôle une fois toutes les 21 minutes.

DANS 75 % DES ENTREPRISES, DES HÔTES ACCEDENT à DES SITES WEB MALVEILLANTS

2.9 – Quels sont les botnets auxquels nous devrions faire attention ?

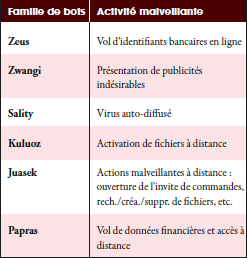

Des milliers de botnets existent aujourd’hui. Le tableau suivant présente les principaux botnets découverts durant nos recherches. Pour mieux comprendre ces menaces furtives, des informations complémentaires sur chaque menace ont été compilées dans l’Annexe A.

TOUTES LES 23 MINUTES UN HÔTE ACCEDE A UN SITE WEB MALVEILLANT

2.10 – Comment votre entreprise peut être infectée par un logiciel malveillant

Il existe de nombreux points d’entrée pour pénétrer les défenses d’une entreprise, dont notamment les vulnérabilités des navigateurs, les téléphones mobiles, les pièces jointes malveillantes et les supports amovibles, pour n’en citer que quelques exemples. L’explosion du nombre d’applications web 2.0 et des réseaux sociaux utilisés comme outils professionnels fournit également aux pirates des armes pour tromper leurs victimes et les inciter à cliquer sur des liens malveillants ou de fausses publicités présentées sur des sites légitimes.

Même si les botnets sont considérés comme l’une des menaces les plus graves aujourd’hui, les entreprises sont toujours confrontées par ailleurs aux menaces présentées par les logiciels malveillants : virus, vers, logiciels espions, logiciels publicitaires, chevaux de Troie, etc. Nos recherches montrent que dans 75 % des entreprises, un hôte accède à un site web malveillant.

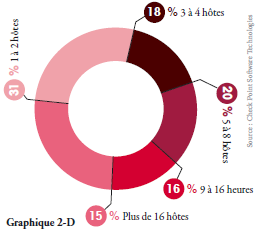

Le graphique suivant présente le nombre d’hôtes qui a accédé à des sites web malveillants par pourcentage d’entreprises.

Accès à des sites malveillants par nombre d’hôtes

(% des entreprises)

Dans plus de 50 % des entreprises, au moins cinq hôtes ont accédé à des sites web malveillants.

Un logiciel malveillant peut être téléchargé par un utilisateur ou un bot qui a déjà infecté l’hôte. Nous avons découvert que dans 53 % des entreprises, un logiciel malveillant a été téléchargé depuis le réseau de l’entreprise. Dans plus de 50 % de ces entreprises, nous avons également découvert que plus de quatre hôtes ont téléchargé des logiciels malveillants.

Téléchargements de logiciels malveillants

(% des entreprises)

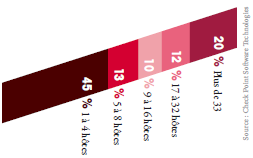

Le graphique suivant présente la fréquence moyenne de téléchargement de logiciels malveillants dans les entreprises étudiées.

Le graphique 2-G présente le nombre d’hôtes qui a téléchargé des logiciels malveillants. Dans plus de 50 % des entreprises, au moins cinq hôtes ont téléchargé des logiciels malveillants.

Hôtes ayant téléchargé des logiciels malveillants

(% des entreprises)

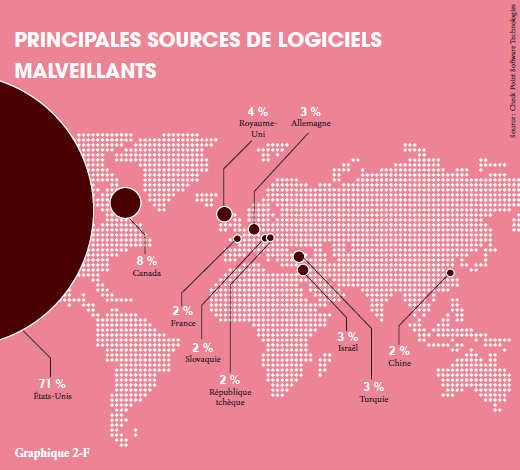

Nos recherches montrent que la majorité des logiciels malveillants proviennent des états-Unis, puis du Canada et du Royaume-Uni, comme indiqué dans le graphique 2-F. La protection antivirus est une des méthodes de protection contre les infections de logiciels malveillants. Toutefois, nos recherches montrent que 23 % des hôtes en entreprise ne mettent pas leur antivirus à jour quotidiennement. Un hôte ne disposant pas d’un antivirus à jour est exposé aux virus. Nous avons également découvert que 14 % des hôtes en entreprise ne disposent même pas d’un antivirus. Les probabilités d’infection par logiciels malveillants des hôtes qui ne sont pas équipés d’un antivirus sont extrêmement élevées.

2.11 – Nous vous présentons « miniFlame », le petit frère encore plus dangereux de Flame

Il semble que le logiciel malveillant Flame découvert plus tôt cette année n’était que le premier de sa série. Il existe désormais un programme similaire appelé « miniFlame », capable de mener des attaques plus précises sur des cibles situées au Moyen-Orient. miniFlame intègre une porte dérobée permettant le contrôle, le vol de données et la possibilité de faire des captures d’écran, à distance.

2.12 – ATTAQUE EUROGRABBER

PLUS DE 36 MILLIONS D’EUROS DEROBES SUR PLUS DE 30 000 COMPTES BANCAIRES

En 2012, une attaque sophistiquée, multi-dimensionnelle et ciblée, a réussi à détourner plus de 36 millions d’euros provenant de plus de 30 000 comptes d’usagers de plusieurs banques à travers toute l’Europe. Les usagers des services bancaires en ligne ne savaient absolument pas qu’ils étaient infectés par des chevaux de Troie, que leurs sessions bancaires en ligne étaient compromises et que des fonds avaient été dérobés de leurs comptes. Une fois découverte, cette vague d’attaques a été nommée « Eurograbber » par Versafe et Check Point Software Technologies. L’attaque Eurograbber emploie une nouvelle variante très efficace du cheval de Troie ZITMO (Zeus-In-The-Mobile). à ce jour, les attaques n’ont été constatées que dans les pays de la zone euro, mais une variante pourrait très bien affecter des banques de pays situés hors de l’Union Européenne L’attaque en plusieurs étapes a infecté les ordinateurs et les appareils mobiles des usagers des services bancaires en ligne, et une fois que le cheval de Troie Eurograbber a été installé sur les deux, les sessions des usagers ont pu être complètement surveillées et manipulées par les agresseurs. Le mécanisme d’authentification à deux facteurs utilisé par les banques pour assurer la sécurité des transactions bancaires en ligne a été contourné lors de l’attaque, et même utilisé par les agresseurs pour authentifier leurs propres transferts illicites. Le cheval de Troie utilisé pour attaquer les appareils mobiles a été développé à la fois pour Blackberry et Android afin de maximiser le nombre de cibles. Il a ainsi pu infecter aussi bien des particuliers que des entreprises usagers des services bancaires, et détourner des sommes allant de 500 à 250 000 euros par compte. Des informations complémentaires sur l’attaque Eurograbber, y compris le détail de ses étapes, sont disponibles dans l’étude de cas d’Eurograbber12 sur le site web de Check Point.

2.13 – Plus de vulnérabilités donc plus d’exploitation des vulnérabilités

Les vulnérabilités bien connues sont des cibles clés pour les pirates qui tablent sur le simple fait que de nombreuses entreprises ne mettent pas leurs logiciels à jour régulièrement. Plus les entreprises sont grandes, plus il est difficile pour les administrateurs de sécurité de maintenir tous les systèmes à jour. Ainsi, dans de nombreux cas, une ancienne vulnérabilité déjà corrigée peut-être encore utilisée pour infiltrer les systèmes des petites et des grandes entreprises qui n’ont pas mis leur système à jour avec les tous derniers correctifs.

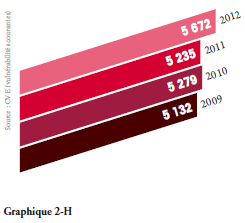

Nombre total de vulnérabilités courantes

Le nombre de vulnérabilités découvertes chaque année est impressionnant, avec plus de 5 00013 nouvelles façons en 2012 pour les pirates de provoquer des dommages et accéder à des systèmes. Et de nombreuses vulnérabilités non encore découvertes sont activement utilisées par les cybercriminels.

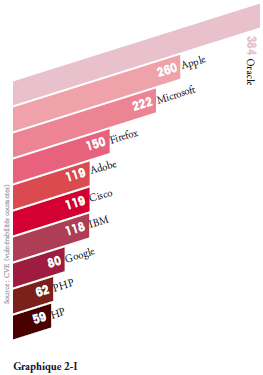

Le graphique 2 démontre que les produits les plus populaires utilisés par quasiment toutes les entreprises dans le monde entier sont également les plus vulnérables, avec Oracle, Apple et Microsoft en tête des éditeurs les plus vulnérables.

Nombre de vulnérabilités par éditeur

Nos recherches montrent que 75 % des hôtes des entreprises n’utilisent pas les toutes dernières versions (par exemple : Acrobat Reader, Flash Player, Internet Explorer, Java Runtime Environment, etc.). La conséquence étant que les hôtes sont exposés à un grand nombre de vulnérabilités pouvant être exploitées par des pirates. Nos recherches montrent également que 44 % des hôtes des entreprises n’utilisent pas les tous derniers Service Packs de Microsoft. Les Service Packs incluent généralement des mises à jour pour le systèmed’exploitation. Ne pas utiliser les tous derniers Service Packs signifie s’exposer à des risques.

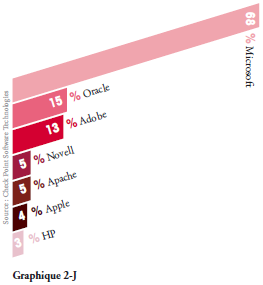

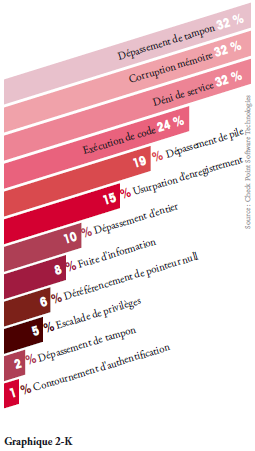

événements de sécurité par éditeur

De plus, nous avons découvert que des événements de sécurité liés aux produits Microsoft se sont produits dans 68 % des entreprises. Des événements de sécurité liés à d’autres éditeurs tels qu’Adobe et Apple se sont produits dans un nombre nettement moins élevé d’entreprises. Il est intéressant de noter que bien qu’Apple soit second en nombre de vulnérabilités, seul un faible pourcentage d’entreprises ont subi des événements de sécurité liés aux produits Apple. Les pirates utilisent de nombreuses techniques appelées vecteurs d’attaques. Le graphique 2-K liste certains de ces vecteurs d’attaques en fonction du pourcentage d’entreprises qui les ont subies. Corruption de la mémoire, dépassement de tampon, et déni de service sont les vecteurs d’attaques les plus populaires découverts dans nos recherches.

Principaux vecteurs d’attaque

2.14 – à quoi ressemble une attaque d’injection SQL ? Chronique d’une injection SQL

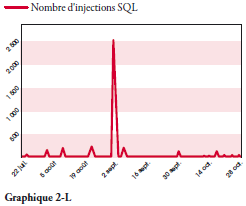

Ce qui suit est un véritable exemple d’une série d’attaques par injection SQL qui se sont déroulées de juillet à octobre 2012 dans un environnement client Check Point. Ces attaques ont été détectées et bloquées par une passerelle Check Point. Cet exemple nous est rapporté par l’équipe des services managés Check Point ThreatCloud.

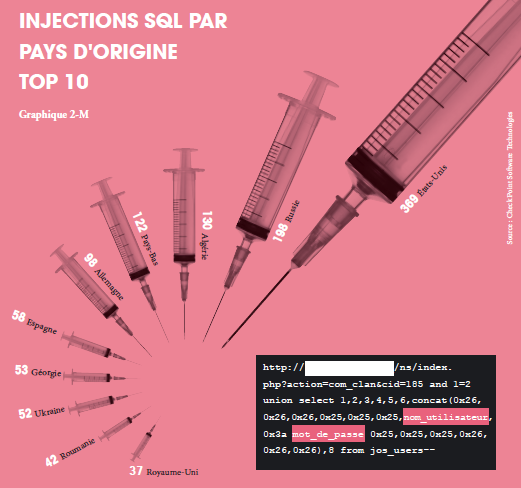

L’injection SQL est une exploitation de vulnérabilité (CVE-2005-0537) par laquelle un agresseur ajoute du code SQL au champ d’un formulaire web pour obtenir l’accès à des ressources ou modifier les données stockées. Le graphique 2-M montre à quoi ressemble l’attaque. Le texte surligné correspond aux données auxquelles le pirate a tenté d’accéder via l’injection SQL (des noms d’utilisateurs et des mots de passe dans le cas présent). Les commandes SQL utilisées sont : select, concat et from.

L’attaque a été menée depuis 99 adresses IP différentes. Bien que l’entreprise ciblée soit située en Europe, les attaques provenaient de nombreux pays différents, tel qu’illustré dans le graphique 2-M.

L’injection SQL peut être effectuée manuellement (un pirate à son clavier) où automatiquement (attaque par script). Dans le cas présent, tel que démontré dans le graphique 2-L, un pic de 4 184 tentatives d’attaques (très certainement automatisées) s’est produit pendant deux jours, à l’aide du même code et provenant de la même adresse IP source.

Taux d’injections SQL

RECOMMANDATIONS DE SECURITE PLUSIEURS COUCHES DE SECURITE

Les menaces devenant de plus en plus sophistiquées, les problématiques de sécurité continuent de se complexifier. Pour maximiser la sécurité réseau de l’entreprise, un mécanisme de protection multicouche est nécessaire afin d’offrir une protection contre les différents vecteurs d’attaques :

- Un antivirus pour identifier et bloquer les logiciels malveillants

- Un antibot pour détecter et empêcher les dommages causés par les bots

- Un système de prévention d’intrusions proactif

- Le filtrage des URL et le contrôle des applications pour empêcher l’accès à des sites web hébergeant/propageant des logiciels malveillants

- Des données sur les menaces en temps réel et collaboration mondiale

- Une surveillance intelligente permettant des analyses proactives

2.15 – 2012, UNE ANNEE D’HACKTIVISME

Le climat de turbulence politique qui a débuté en 2010 par le soulèvement de nombreux pays arabes s’est poursuivi en 2012 par des manifestations publiques dans d’autres pays. c’est donc sans surprise que nous avons constaté une vague de cyberattaques reposant sur ces agendas idéologiques.

Foxconn, un fournisseur d’Apple à Taiwan, a été piraté par le groupe Swagg Security. Ce groupe réagissait apparemment aux annonces faites dans la presse des conditions de travail déplorables dans les entreprises du constructeur électronique en Chine.

Le groupe d’activistes Anonymous a annoncé avoir piraté un serveur du département de la justice américaine hébergeant le site des statistiques du bureau de la justice, et a publié 1,7 Go de données dérobées. Le groupe a publié l’annonce suivante à propos des données volées : « Nous publions ces données pour mettre fin à la corruption et véritablement libérer ceux qui sont oppressés. ».

Le Vatican a également subit pendant une semaine des attaques du groupe Anonymous sur ses sites web et ses serveurs de messagerie internes. Le groupe a revendiqué son action en indiquant que les transmetteurs du système radio du Vatican situés dans les campagnes aux alentours de Rome posaient soi-disant un risque de santé. Le groupe prétendais que les émetteurs provoquaient « des leucémies et des cancers » chez les personnes habitant à proximité. Le groupe a également justifié son attaque en indiquant que le Vatican avait soi-disant aidé les nazis à détruire des ouvrages de valeur historique, et que le clergé commettait des agressions sexuelles sur des enfants.

Lors d’une autre cyberattaque, Anonymous a stoppé le fonctionnement des sites Internet des associations de commerce U.S. Telecom Association et TechAmerica. Ces attaques ont apparemment été mené en raison du soutien de ces associations à la loi sécuritaire proposée par le républicain Mike Rogers. Cette loi permettrait à des sociétés privées et au gouvernement de partager directement des informations « sur des vulnérabilités ou des menaces » pesant sur des réseaux d’ordinateurs.

2.16 – Blocage des fichiers malveillants entrants

Les entreprises doivent s’équiper d’une solution antimalwares analysant les fichiers entrant dans le réseau et capable de décider en temps réel si les fichiers sont infectés par des logiciels malveillants. Cette solution doit empêcher les fichiers malveillants d’infecter le réseau interne et également empêcher l’accès aux sites web infestés de logiciels malveillants qui tentent d’effectuer des téléchargements automatiques.

2.17 – Protection antibot multicouches

La protection contre les bots comporte deux phases : la détection et le blocage. Pour maximiser sa capacité à détecter un bot dans un réseau, un mécanisme de détection multicouche est nécessaire pour couvrir tous les aspects du comportement des bots. Une solution de détection de bot doit intégrer un mécanisme de vérification de la réputation capable de détecter les adresses IP, URL et DNS utilisées par les agresseurs pour se connecter aux botnets. Il est également très important que cette protection inclut la possibilité de détecter les protocoles et les modèles de communication uniques à chaque famille de botnet. La détection des actions des bots est une autre fonction essentielle de la protection antibot. La solution doit être capable d’identifier les activités des bots, telles que l’envoi de spam, le détournement de clics et l’autodiffusion.

La seconde phase faisant suite à la découverte des machines infectées est le blocage des communications sortantes des bots vers les serveurs de commande et de contrôle. Cette phase neutralise la menace et s’assure que les bots ne peuvent ni communiquer d’informations confidentielles ni recevoir d’instructions pour d’autres activités malveillantes. Les dommages causés par les bots sont ainsi immédiatement neutralisés. Cette approche permet aux entreprises de maintenir la continuité de leur activité. Les utilisateurs peuvent travailler normalement, sans avoir conscience que les communications spécifiques des bots sont bloquées et que l’entreprise est protégée, sans aucun impact sur la productivité.

2.18 – Collaboration mondiale en temps réel

Le problème des cyberattaques est trop vaste pour qu’une entreprise seule s’y attaque. Les entreprises ont plus de chance de maîtriser ce défi croissant en collaborant et en bénéficiant d’une assistance professionnelle. Lorsque les cybercriminels utilisent des logiciels malveillants, bots et autres formes de menaces avancées, ils ciblent souvent plusieurs sites et entreprises pour augmenter les chances de réussite de leurs attaques. Lorsque les entreprises combattent ces menaces séparément, de nombreuses attaques ne peuvent être détectées car les entreprises ne sont pas en mesure de partager d’informations sur les menaces. Pour continuer de devancer les menaces, les entreprises doivent collaborer et partager des données sur les menaces. La protection ne peut se renforcer et devenir plus efficace que si elles joignent leurs efforts.

2.19 – Prévention d’intrusions

La prévention d’intrusions est une couche de sécurité obligatoire pour combattre les différents vecteurs des cyberattaques. Une solution de prévention d’intrusions est requise pour inspecter le trafic en profondeur, et empêcher les tentatives d’infiltration et d’accès aux ressources de l’entreprise. Une solution adéquate intègre les fonctionnalités suivantes

- Validation des protocoles et détection des anomalies, Identification et blocage du trafic non conforme avec les protocoles standards, et pouvant entraîner le malfonctionnement des équipements ou des problèmes de sécurité.

- Blocage des charges inconnues capables d’exploiter une vulnérabilité spécifique.

- Blocage des communications excessives indiquant une attaque de déni de service (DoS).

2.20 – Voir la section Paysage des menaces et mesures

Une visibilité claire sur les événements de sécurité et les tendances est un autre composant clé de la lutte contre la cybercriminalité. Les administrateurs de sécurité doivent être constamment et clairement en mesure de comprendre l’état de la sécurité du réseau pour contrer les menaces et les attaques ciblant l’entreprise. Cette compréhension requiert une solution de sécurité capable de fournir une visibilité de haut niveau sur les protections, et mettre en évidence les informations critiques et les attaques potentielles. La solution doit également être en mesure d’analyser des éléments spécifiques en profondeur. La possibilité de prendre immédiatement des mesures à partir de ces informations est essentielle pour empêcher les attaques en temps réel et bloquer proactivement les menaces futures. La solution de sécurité doit intégrer un mécanisme d’administration intuitif et souple pour simplifier l’analyse des menaces et réduire le coût d’adaptation.

2.21 – Mises à jour de sécurité et assistance

En raison des menaces en constante évolution, les défenses doivent évoluer pour continuer de les devancer. Les produits de sécurité ne peuvent traiter efficacement les tous derniers logiciels malveillants et vulnérabilités que si leurs éditeurs sont en mesure d’effectuer des recherches et fournir des mises à jour fréquentes. Un excellent service de sécurité repose sur

- La recherche interne de l’éditeur et sa capacité à collecter des informations depuis différentes sources

- Des mises à jour de sécurité fréquentes pour toutes les technologies appropriées, dont la prévention d’intrusions, l’antivirus et l’antibot

- Une assistance pratique et facile d’accès capable de répondre aux questions et traiter les problèmes spécifiques à l’environnement de ses clients

3 – Applications utilisées dans l’espace de travail de l’entreprise

3.1 – Les règles du jeu ont changé

Les règles du jeu ont changé. Les applications Internet étaient autrefois considérées comme un passe-temps, un moyen de voir les photos de voyage de ses amis et regarder des films drôles. Les applications du web 2.0 sont devenues des outils essentiels pour les entreprises modernes. Nous communiquons avec des collègues, clients et partenaires, nous partageons des informations, et nous nous tenons informé de l’actualité et des opinions d’autres internautes. Des outils Internet tels que Facebook, Twitter, Webex, LinkedIn et Youtube pour n’en citer que quelques-uns, sont de plus en plus répandus dans les entreprises qui les utilisent comme des facilitateurs.

Dans cette section de notre étude, nous détaillons les risques introduits par les applications du web 2.0 et leur infrastructure, puis nous nous concentrons sur les applications spécifiques utilisées par les entreprises de notre étude. Les résultats sont illustrés à l’aide de véritables exemples d’incidents.

3.2 – Les applications web ne sont pas des jeux

L’évolution de la technologie entraîne la complexification des problématiques de sécurité. Les outils Internet introduisent également de nouveaux risques de sécurité. De nombreuses applications Internet légitimes sont utilisées comme outil d’attaque contre les entreprises ou entraînent des failles de sécurité dans les réseaux. Des applications d’anonymat, de stockage et de partage de fichiers, de partage de fichiers en P2P, d’administration à distance et les réseaux sociaux, sont utilisés par des agresseurs pour exploiter les failles des entreprises.

Il existe une multitude de plates-formes et d’applications pouvant être utilisées à des fins personnelles ou professionnelles. Chaque entreprise doit être consciente de ce que font ses employés, et à quelles fins, puis définir sa propre politique d’utilisation d’Internet.

Il est à noter que 91 % des entreprises utilisent des applications capables de potentiellement contourner la sécurité, masquer les identités, provoquer des fuites de données et même introduire des infections à leur insu.

3.3 – DONNEES CONFIDENTIELLES PARTAGEES PAR DES APPLICATIONS DE PARTAGE DE FICHIERS EN P2P

En juin 2012, la FTC (agence américaine de régulation des échanges commerciaux) a allégué que deux entreprises avaient publié des informations confidentielles sur des réseaux de partage de fichiers en P2P, mettant en danger des milliers de consommateurs. La FTC a indiqué que l’une des entreprises, EPN, Inc., une agence de recouvrement de créances, avait rendu des données confidentielles, y compris les numéros de sécurité sociale, les numéros d’assurés sociaux et les diagnostics médicaux de 3 800 patients, disponibles à tout ordinateur connecté au réseau de P2P. La FTC a indiqué que l’autre entreprise, Franklin’s Budget Car Sales, Inc., un concessionnaire automobile, avait exposé les données de 95 000 consommateurs sur un réseau de P2P. Les données comprenaient les noms, adresses, numéros de sécurité sociale, dates de naissance et numéros de permis de conduire.

En 2010, la FTC a signalé à une centaine d’entreprises que des informations personnelles, comprenant des données confidentielles sur des consommateurs et/ou des employés, avaient été partagées sur leurs réseaux et étaient disponibles sur les réseaux de partage de fichiers en P2P. N’importe quel utilisateur de ces réseaux pouvait utiliser les données à des fins d’usurpation d’identité ou de fraude.

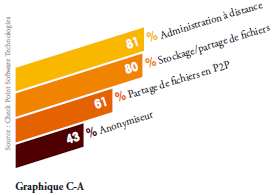

DANS 61% DES ENTREPRISES, UNE APPLICATION DE PARTAGE DE FICHIERS EN P2P EST UTILISéE

3.4 – Les applications de P2P ouvrent des portes dérobées dans votre réseau

Les applications de P2P (pair à pair) sont utilisées pour partager des fichiers entre utilisateurs. La technologie P2P est de plus en plus prisée par les agresseurs pour propager des programmes malveillants parmi les fichiers partagés. Les applications de P2P sont essentiellement des portes dérobées pour accéder à votre réseau. Elle permettent aux utilisateurs de partager des dossiers et provoquer d’éventuelles fuites de données confidentielles, et peuvent rendre les entreprises responsables d’acquisitions illégales par leurs employés via les réseaux P2P. Nous avons constaté un fort taux d’utilisation des applications de P2P. Elles sont utilisées dans plus de la moitié des entreprises (61 %). Les clients BitTorrent sont les outils de partage de fichiers en P2P les plus utilisés.

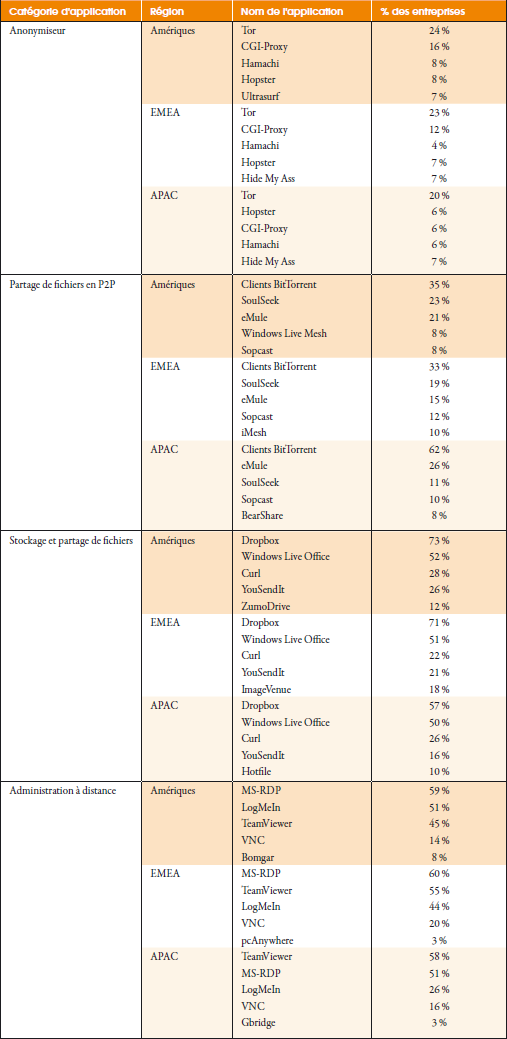

Principales applications de partage de fichiers en P2P

(% des entreprises)

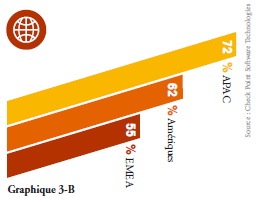

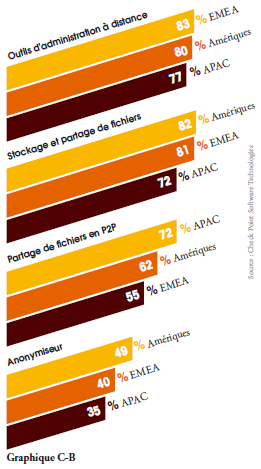

D’un point de vue régional, le graphique suivant montre qu’en Asie-Pacifique, les applications de partage de fichiers en P2P sont plus populaires que dans d’autres régions.

Utilisation d’applications de partage de fichiers en P2P par région

(% des entreprises)

3.5 – Les applications d’anonymat contournent les règles de sécurité des entreprises

Un anonymiseur (ou proxy anonyme) est un outil permettant de masquer toute trace des activités des utilisateurs sur Internet. Une telle application utilise un serveur de proxy qui agit en tant que filtre entre les ordinateurs des clients et le reste d’Internet. Elle accède à Internet à la place des utilisateurs, en masquant les informations personnelles de leur ordinateur et la destination à laquelle ils accèdent. Les applications d’anonymat peuvent être utilisées pour contourner les règles de sécurité qui sont essentiellement construites autour des identités des utilisateurs et des sites/URL de destination. En utilisant des anonymiseurs, les utilisateurs se matérialisent à partir d’une adresse IP différente et accèdent à une destination différente. Les règles de sécurité ne peuvent être appliquées sur ces nouvelles adresses IP/destinations. Dans certains cas, les anonymiseurs peuvent être également utilisés pour dissimuler des activités criminelles.

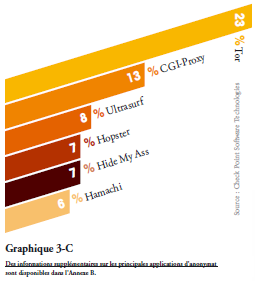

Applications d’anonymat les plus populaires

(% des entreprises)

Dans 43 % des entreprises de notre étude, au moins une application d’anonymat est utilisée. Dans 86 % des entreprises utilisant ce type d’application, l’utilisation n’est pas légitime et contradictoire à la politique de sécurité.

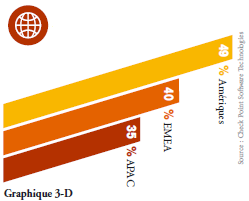

Lorsque nous regardons l’utilisation des applications d’anonymat par région, nous pouvons voir qu’elles sont plus populaires dans les Amériques et moins en Asie-Pacifique.

Utilisation des applications d’anonymat par région

(% des entreprises)

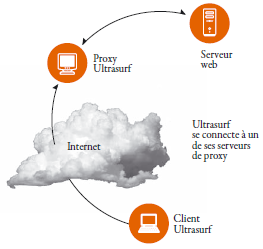

Comment fonctionne l’anonymiseur Ultrasurf ?

Ultrasurf est un anonymiseur extrêmement sophistiqué fonctionnant sous forme de proxy client et créant un tunnel HTTP chiffré entre l’ordinateur des utilisateurs et un pool central de serveurs de proxy, pour permettre aux utilisateurs de contourner les pare-feux et la censure. Le mécanisme de découverte des serveurs de proxy d’Ultrasurf est très résistant, et intègre un cache des adresses IP des serveurs, des requêtes DNS qui renvoient les adresses IP des serveurs de proxy chiffrées, des documents chiffrés dans Google Docs, et une liste programmée en dur dans l’outil des adresses IP des serveurs de proxy. Ces techniques rendent sa détection encore plus difficile.

DANS 43 % DES ENTREPRISES, DES ANONYMISEURS SONT UTILISéS

3.6 – L’ANONYMISEUR TOR COMPROMET LA SECURITE

Des recherches récentes ont identifié un botnet contrôlé par des agresseurs dans un serveur IRC fonctionnant sous forme de service caché dans le réseau Tor. Les connexions entre les utilisateurs et les noeuds Tor étant chiffrées sur plusieurs niveaux, il est extrêmement difficile pour les systèmes de surveillance fonctionnant au niveau du réseau local ou du FAI de déterminer la véritable destination des utilisateurs20. Le principal objectif du réseau Tor est de rendre la navigation sur Internet anonyme. Bien qu’il soit très populaire, son utilisation en entreprise pose plusieurs problèmes de sécurité. Tor peut également être facilement utilisé pour contourner les règles de sécurité de l’entreprise puisqu’il est spécifiquement conçu pour rendre ses utilisateurs anonymes. Lors de l’utilisation de Tor pour accéder à des ressources sur Internet, les requêtes envoyées depuis un ordinateur sont redirigées de manière aléatoire au travers d’une série de noeuds mis à disposition volontairement par d’autres utilisateurs de Tor.

81 % DES ENTREPRISES UTILISENT DES OUTILS D’ADMINISTRATION à DISTANCE

3.7 – Outils d’administration à distance utilisés pour des attaques malveillantes

Les outils d’administration à distance sont généralement des outils légitimes lorsqu’ils sont utilisés par des administrateurs et des services d’assistance. Toutefois, plusieurs attaques menées ces dernières années ont fait appel à de tels outils pour contrôler à distance des machines infectées, infiltrer des réseaux, enregistrer des frappes au clavier et dérober des informations confidentielles. étant donné que ces outils sont habituellement utilisés en entreprise, ils ne devraient pas être bloqués systématiquement.

Cependant, leur utilisation doit être surveillée et contrôlée pour empêcher toute utilisation malintentionnée.

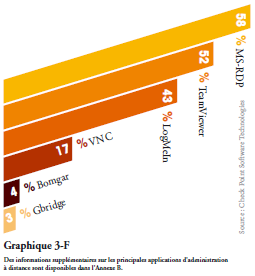

81 % des entreprises de notre étude utilisent au moins une application d’administration à distance ; Microsoft RDP étant la plus populaire.

Principales applications d’administration à distance

(% des entreprises)

3.8 – PIRATE PAR DES OUTILS D’ACCES à DISTANCE

De juillet à septembre 2011 s’est déroulée une campagne d’attaques nommée « Nitro ». Des agresseurs ont utilisé un outil d’accès à distance appelé Poison Ivy pour dénicher des secrets dans près d’une cinquantaine d’entreprises, la plupart dans les secteurs de la chimie et de la défense. Poison Ivy a été introduit dans les PC sous Windows de victimes d’une escroquerie envoyée par email. Les emails contenaient des demandes de réunion de la part de partenaires commerciaux de bonne réputation, ou dans certains cas, des mises à jour de logiciels antivirus ou d’Adobe Flash Player. Lorsque les utilisateurs ouvraient les pièces jointes, Poison Ivy s’installait sur leur ordinateur à leur insu. Les agresseurs pouvaient alors envoyer des instructions aux ordinateurs compromis pour obtenir des mots de passe d’accès à des serveurs hébergeant des données confidentielles, et envoyer les informations dérobées à des systèmes contrôlés par les pirates. 29 des 48 entreprises attaquées faisaient partie du secteur de la commercialisation de produits chimiques et avancés, dont certaines avec des connexions à des véhicules militaires, tandis que les 19 autres provenaient de différents secteurs, y compris la défense21. Nitro n’est pas le seul exemple d’utilisation malintentionnée des outils d’accès à distance ; RSA breach, ShadyRAT et l’opération Aurora en sont d’autres. Poison Ivy était cependant utilisé dans tous les cas.

3.9 – Partager ne signifie pas toujours se soucier

L’expression « partager c’est se soucier » signifie généralement que lorsque quelqu’un partage avec d’autres cela signifie qu’elle se soucie des autres. Mais ce n’est pas toujours le cas lorsque l’on partage des fichiers en entreprise à l’aide d’applications de stockage et de partage de fichiers.

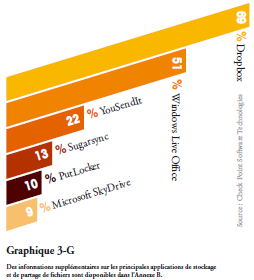

Principales applications de stockage et de partage de fichiers

(% des entreprises)

80 % DES ENTREPRISES UTILISENT DES APPLICATIONS DE STOCKAGE ET DE PARTAGE DE FICHIERS

Une des plus grandes caractéristiques du web 2.0 est la possibilité de générer du contenu et le partager avec d’autres, mais cela présente également un risque. Des informations confidentielles peuvent tomber dans de mauvaises mains lorsque des fichiers confidentiels sont partagés. Notre étude porte également sur les applications de stockage et de partage de fichiers pouvant provoquer des fuites de données ou des infections de logiciels malveillants à l’insu des utilisateurs. Notre étude montre que 80 % des entreprises utilisent au moins une application de stockage ou de partage de fichiers dans leur réseau. L’utilisation de Dropbox compte pour 69 % des événements de sécurité, Windows Live Office arrivant en seconde place avec 51 %.

3.10 – Utilisation des applications à haut risque par secteur d’activité

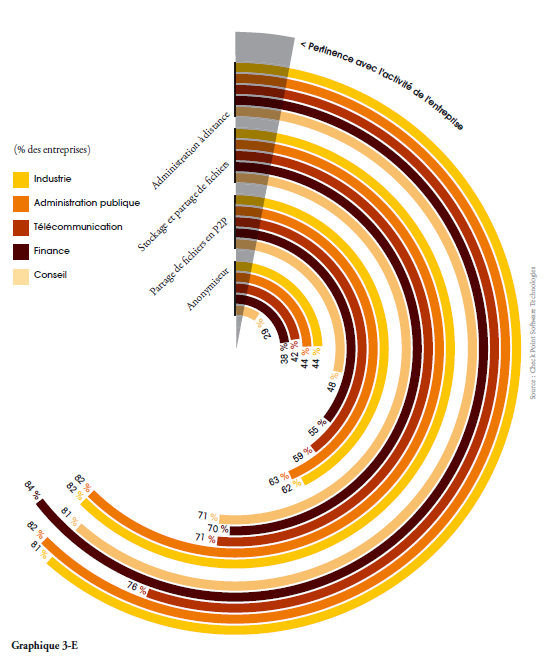

Check Point a analysé l’utilisation des applications à haut risque d’un point de vue sectoriel. Le graphique 3-E montre que les entreprises industrielles et les administrations publiques sont les plus importantes utilisatrices d’applications à haut risque. L’utilisation de certaines de ces applications peut être légitime en entreprise, par exemple l’utilisation d’outils d’administration à distance pour des services d’assistance. La barre horizontale de ce graphique indique en conséquence le niveau d’utilisation légitime dans un environnement professionnel.

POURCENTAGE DES ENTREPRISES UTILISANT DES APPLICATIONS à HAUT RISQUE PAR SECTEUR D’ACTIVITé

3.11 – DEUX INCIDENTS MAJEURS SUR DROPBOX EN DEUX ANS

En juillet 2012, une attaque a été menée contre des utilisateurs de Dropbox. Des noms d’utilisateurs et mots de passe Dropbox publiés sur un site web ont été testés sur des comptes Dropbox. Les pirates ont utilisé un mot de passe dérobé pour se connecter au compte d’un employé de Dropbox contenant un document avec les adresses email des utilisateurs. Des spammeurs ont utilisé ces adresses email pour envoyer du spam.

Cet incident illustre une tactique fréquemment utilisée par les pirates. Les pirates dérobent souvent des noms d’utilisateurs et mots de passe de sites qui semblent à première vue ne pas contenir d’informations personnelles ou financières de valeur. Ils testent ensuite ces identifiants sur les sites web de différentes institutions financières, puis sur des comptes Dropbox pouvant potentiellement contenir des informations plus lucratives.

En 2011, un bug d’une mise à jour de Dropbox a permis à quiconque de se connecter à n’importe quel compte Dropbox, lorsque l’adresse email du détenteur du compte était connue. Ce bug a exposé les informations et documents partagés des utilisateurs. Le problème a été corrigé en quelques heures, mais il a servi de mise en garde aussi bien aux utilisateurs qu’aux entreprises dont les employés utilisent des services de stockage et de partage de fichiers tels que Dropbox et Google Docs pour stocker des informations d’entreprise confidentielles.

3.12 – Message légitime sur Facebook ou virus ?

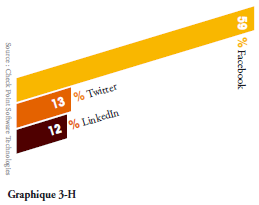

Avec la popularité croissante des réseaux sociaux, les entreprises font face à de nouvelles problématiques. Poster des informations confidentielles par inadvertance peut nuire à la réputation de l’entreprise, et entraîner la perte de l’avantage concurrentiel ou des pertes financières. Les pirates tirent également parti de techniques de piratage associées à l’ingénierie sociale pour diriger l’activité des botnets. Les vidéos et les liens intégrés aux pages des réseaux sociaux sont en train de devenir des moyens populaires pour les pirates d’intégrer des logiciels malveillants. En plus des risques de sécurité, les applications de réseaux sociaux étouffent la bande passante. Facebook est sans aucun doute le réseau social le plus utilisé. Twitter et LinkedIn sont d’autres réseaux sociaux visités durant les heures de travail (mais nettement moins que Facebook).

Un lien Facebook menant à un site malveillant :

Utilisation de la bande passante par les réseaux sociaux

Utilisation moyenne calculée dans les applications de réseaux sociaux

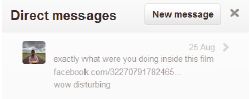

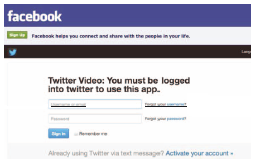

De récentes attaques démontrent que les pirates migrent des emails traditionnels aux réseaux sociaux comme canal de diffusion. Le cas suivant est tiré d’une véritable attaque qui s’est produite en août 2012. Des pirates ont utilisé des techniques d’ingénierie sociale Twitter et Facebook pour diffuser des contenus malveillants. à l’aide d’un compte Twitter compromis, les pirates ont envoyé directement des messages à toutes les personnes suivant le compte piraté. Le message indiquait : « que faisiez-vous dans ce film (URL Facebook]… c’est choquant ».

L’URL pointait sur une application Facebook nécessitant des « identifiants Twitter ». L’écran d’identification était un serveur web appartenant aux pirates et utilisé pour collecter les identifiants Twitter des destinataires.

à l’aide des identifiants Twitter, les pirates ont pu répéter le même processus avec les nouveaux comptes piratés pour obtenir encore plus de mots de passe. Les pirates peuvent utiliser ces identifiants dérobés avec d’autres services tels que Gmail, Facebook, etc., mais pire encore, ils peuvent les utiliser pour accéder à des comptes bancaires ou encore des services pour entreprises telles que SalesForce et autres.

3.14 – RECOMMANDATIONS POUR SECURISER L’UTILISATION DES APPLICATIONS WEB DANS VOTRE RESEAU

3.14.1 – Comment développer une protection web 2.0 efficace ?

La première étape pour sécuriser l’utilisation des applications web en entreprise consiste à utiliser une solution de sécurité capable de contrôler et d’appliquer des règles de sécurité à tous les aspects de l’utilisation du web. Une visibilité complète sur toutes les applications utilisées dans l’environnement est requise, avec la possibilité de contrôler leur utilisation. Ce niveau de contrôle doit être maintenu sur les applications client (telles que Skype) et également sur les aspects les plus traditionnels du web via URL : les sites web. Comme de nombreux sites (tels que Facebook) permettent à de nombreuses applications d’utiliser leur URL, il est essentiel de disposer d’une granularité au-delà des URL ; par exemple pour le chat Facebook et des applications de jeux. Les entreprises sont alors en mesure de facilement bloquer les applications mettant leur sécurité en danger.

3.14.2 – Autorisation des réseaux sociaux pour l’activité de l’entreprise

Des entreprises choisissent de bloquer Facebook dans certains cas, mais celui-ci est un outil de travail indispensable pour de nombreuses entreprises. Les entreprises publient souvent des informations sur leurs prochains webinaires et événements, des informations sur les produits et les toutes dernières nouveautés, des liens vers des articles intéressants et des vidéos.

Comment pouvons-nous permettre l’utilisation des réseaux sociaux dans l’entreprise sans compromettre la sécurité ?

En contrôlant les fonctionnalités et les widgets de ces applications et plates-formes. En autorisant l’utilisation de Facebook tout en bloquant ses fonctionnalités moins utiles à l’entreprise, il est possible de rendre ce réseau social utile tout en minimisant ses risques de sécurité.

3.14.3 – Différents utilisateurs ont différents besoins

Les différents utilisateurs de l’entreprise ont des besoins différents, et la politique de sécurité doit maximiser le potentiel des activités, et non les freiner. Par exemple, le service commercial peut utiliser Facebook pour rester en contact avec ses clients et partenaires, alors que le service informatique peut l’utiliser pour se tenir informé des toutes dernières actualités. Comment pouvons-nous alors assurer que les utilisateurs bénéficient de l’accès dont ils ont besoin ?

Est-il pratique de demander au responsable de la sécurité de savoir ce à quoi chaque utilisateur ou groupe devrait ou ne devrait pas avoir accès ?

Une solution pratique doit pouvoir identifier les utilisateurs, les groupes et les postes de manière granulaire afin de distinguer facilement les employés des autres (invités et soustraitants).

Un autre aspect important est la possibilité d’engager et sensibiliser les utilisateurs en temps réel lorsqu’ils utilisent des applications. Lorsqu’un utilisateur se rend sur un site web douteux ou lance une application douteuse, un message apparaît lui demandant de justifier de son utilisation pour pouvoir y accéder. Sa réponse est journalisée et supervisée. Le message peut également l’informer sur la politique d’utilisation professionnelle d’Internet, et lui signifier que son utilisation de telles applications est surveillée.

LA SECURISATION DU WEB 2.0 REQUIERT UNE APPROCHE INTEGREE DU FILTRAGE DES URL, DE CONTRÔLE DES APPLICATIONS, D’IDENTIFICATION DES UTILISATEURS, DE SENSIBILISATION DES UTILISATEURS ET D’UNE MANIERE D’AUGMENTER LA VISIBILITE SUR LE CONTRÔLE DU WEB POUR LES ADMINISTRATEURS.

3.14.4 – La « compréhension » est un composant essentiel du contrôle du web

Les administrateurs doivent avoir une vue d’ensemble des événements de sécurité Internet pour assurer le contrôle du web. Une solution de sécurité fournissant une visibilité claire et étendue sur tous les événements de sécurité liés au web est nécessaire. La solution doit fournir une visibilité et des fonctions de supervision telles qu’une vue d’ensemble graphique, une chronologie des événements, et une liste des événements pouvant être ordonnés, regroupés et triés par utilisateur, application, catégorie, niveau de risque, utilisation de la bande passante, du temps, etc. Il est important de pouvoir également générer des rapports pour mettre en évidence les principales catégories, applications, sites et utilisateurs, afin de connaître les tendances et planifier les capacités.

3.14.5 – Résumé

Les règles du jeu ont changé. Sécuriser le web 2.0 ne revient plus simplement à bloquer une URL inappropriée. Il ne s’agit plus de seulement empêcher une application de s’exécuter. Sécuriser le web 2.0 requiert une approche intégrée de protection multicouche avec filtrage des URL, contrôle des applications, protection antimalwares et antibots, ainsi que l’identification des utilisateurs, la sensibilisation des utilisateurs, et des outils sophistiqués de supervision et d’analyse des événements pour permettre aux administrateurs de conserver le contrôle de toutes les situations.

4 – Fuites de données dans votre réseau

4.1 – Les données des entreprises : leur bien le plus précieux

Les données des entreprises sont de plus en plus accessibles et transmissibles que jamais auparavant, et la majorité des données sont confidentielles. Certaines sont confidentielles car elles contiennent tout simplement des données internes à l’entreprise qui ne sont pas destinées à être communiquées publiquement. D’autres sont également confidentielles pour des raisons de conformité avec la politique de l’entreprise, et des législations nationales et internationales. Dans de nombreux cas, la valeur des données dépend de leur confidentialité.

C’est le cas notamment de la propriété intellectuelle et des informations sur les concurrents de l’entreprise.

Pour complexifier encore plus les choses, au-delà de la gravité des fuites de données, nous disposons maintenant d’outils et de pratiques qui facilitent encore plus les erreurs irréversibles : serveurs dans le cloud, Google docs, et tout simplement le non respect des procédures de l’entreprise, lorsque des employés emportent par exemple leur travail à domicile. En fait, la plupart des cas de fuites de données se produisant sont des fuites involontaires.

4.2 – Les fuites de données peuvent arriver à tout le monde

Des fuites de données peuvent être provoquées non seulement par des cybercriminels, mais également involontairement par des employés. Un document confidentiel peut être envoyé par erreur à la mauvaise personne, partagé sur un site public, ou envoyé sur un compte de messagerie personnelle non autorisé. N’importe lequel de ces scénarios peut se arriver à chacun d’entre nous, avec des conséquences désastreuses. Les fuites de données confidentielles portent préjudice à l’image de l’entreprise, entraînent des non-conformités et même de lourdes amendes.

54 % DES ENTREPRISES DE NOTRE éTUDE ONT SUBI AU MOINS UN INCIDENT POTENTIEL DE FUITE DE DONNéES

4.3 – Notre étude

Lorsque des entreprises doivent préciser les données qui ne devraient pas sortir de l’entreprise, de nombreuses variables doivent être prises en compte. De quel type de données s’agitil ? Qui en est le propriétaire ? Qui en est l’expéditeur ? Qui est le destinataire prévu ? Quand sont-elles envoyées ? Quel est le coût de l’interruption des processus métiers lorsque la politique de sécurité est plus stricte que nécessaire ?

Nous avons analysé dans notre étude le trafic transitant de l’intérieur vers l’extérieur des entreprises. Nous avons examiné le trafic HTTP et SMTP. Par exemple, dans le cas d’emails envoyés à un destinataire externe, des appareils Check Point ont inspecté le corps du message, les destinataires et les pièces jointes (même compressées). Nous avons également inspecté les activités web, telles que la publication de messages et les webmails. Comme règles de sécurité sur ces appareils, nous avons choisi les types de données prédéfinis par défaut pour détecter les données confidentielles, les formulaires et les modèles (tels que numéros de cartes de paiement, code source, données financières et autres) pouvant constituer des fuites de données potentielles si elles tombaient dans de mauvaises mains. Une liste détaillée des types de données est disponible dans l’Annexe D.

4.4 – OUPS… J’AI ENVOYé L’EMAIL à LA MAUVAISE ADRESSE

Voici quelques exemples de fuites de données provoquées involontairement par des employés en 2012 :

En october 2012, le conseil municipal de Stokeon-Trent au Royaume-Uni a été condamné à verser une amende de 120 000 livres après la découverte de l’envoi d’informations confidentielles à la mauvaise adresse par un membre de son service juridique. Onze emails destinés à un avocat travaillant sur un dossier ont été envoyés à une autre adresse email suite à une faute de frappe.

Le journal japonais Yomiuri Shimbun a licencié un de ses journalistes en octobre 2012 pour avoir accidentellement envoyé les informations confidentielles d’une enquête aux mauvais destinataire. Le journaliste avait l’intention d’envoyer les résultats de ses recherches à des collègues par email, mais a envoyé les messages à plusieurs bureaux de presse à la place, dévoilant ainsi l’identité de ses sources.

En avril 2012, l’Institut militaire de Virginie à Lexington aux états-Unis a involontairement envoyé les notes des étudiants sous forme de pièce jointe. Un email a été envoyé au président de classe contenant une feuille de calcul révélant les notes de chaque senior. Ignorant de la présence de la pièce jointe, le président a ensuite transmis le message à 258 étudiants. L’intention initiale était d’envoyer un email avec une feuille de calcul ne contenant que les noms et adresses postales des étudiants afin qu’ils confirment leurs coordonnées.

L’Université A&M du Texas a envoyé par accident un email avec une pièce jointe contenant les numéros de sécurité sociale, noms et adresses de 4 000 anciens étudiants, qui ont ensuite informé l’université de son erreur. L’accident s’est produit en avril 2012.

4.5 – Fuites de données potentielles dans votre entreprise

Nos recherches ont montré que dans 54 % des entreprises, au moins un événement de sécurité relevant potentiellement d’une fuite de données se produit en moyenne tous les 6 jours. Nous avons pris en compte des événements liés à des informations internes (voir la liste des types de données dans l’Annexe D) envoyées à des ressources externes, soit par l’envoi d’un email à un destinataire externe ou la publication d’un message en ligne.

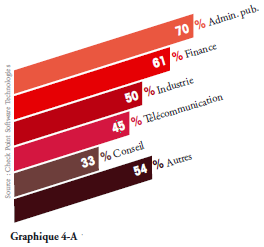

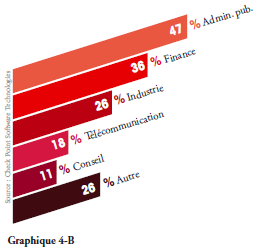

Nos recherches montrent que les administrations publiques et les entreprises du secteur financier sont les plus exposées aux risques de fuites de données (voir graphique 4-A).

Pourcentage d’entreprises avec au moins un événement de fuite de données potentielle par secteur d’activité

(% des entreprises)

DANS 28 % DES ENTREPRISES, UN EMAIL INTERNE A éTé ENVOYé à UN DESTINATAIRE EXTERNE

4.6 – Emails internes envoyés à l’extérieur de l’entreprise

Dans de nombreux cas, des fuites de données se produisent involontairement lorsque des employés envoient des emails aux mauvais destinataires. Nous avons analysé deux types d’email pouvant relever de tels cas. Le premier type comprend des emails envoyés à des destinataires internes visibles (champs à et CC) et des destinataires externes dans le champ BCC. Dans la plupart des cas, ces emails semblent internes mais sortent effectivement de l’entreprise. Le second type comprend des emails envoyés à plusieurs destinataires internes et un seul destinataire externe. De tels emails sont généralement envoyés involontairement au mauvais destinataire externe. Des événements de ces deux types se sont produits dans 28 % des entreprises étudiées.

Votre entreprise est-elle conforme à PCI ?

Les employés envoient leur propre numéro de carte de paiement et ceux de leurs clients sur Internet. Ils envoient des reçus de paiement des clients contenant leur numéro de carte de paiement sous forme de pièces jointes. Ils répondent aux emails des clients contenant initialement leur numéro de carte de paiement dans le corps du message. Ils envoient même quelquefois des feuilles de calcul contenant des donnés client à des comptes de messagerie personnels ou des partenaires commerciaux. Les incidents liés aux numéros de cartes de paiement sont souvent le résultat d’un processus métier défaillant ou d’une inattention. Ces incidents peuvent également indiquer que la politique de sécurité de l’entreprise ne répond pas aux objectifs de sensibilisation à la sécurité et d’utilisation prudente des ressources de l’entreprise.

De plus, l’envoi de numéros de cartes de paiement sur Internet n’est pas conforme à la norme PCI DSS stipulant que les données des titulaires de cartes de paiement doivent être chiffrées lors des transmissions sur des réseaux publics ouverts. La non conformité à la norme PCI DSS peut nuire à la réputation de l’entreprise, et entraîner des poursuites et des dédommagements, des annulations de contrats, des problèmes de cartes de paiement et des amendes. Nous avons inspecté le trafic sortant des entreprises et analysé le contenu de tous les messages, y compris les pièces jointes et les archives, à la recherche de numéros de cartes de paiement ou de données sur leurs titulaires. Les analyses utilisent des expressions régulières, la validation des sommes de contrôle, et les règles de conformité aux normes PCI DSS.

Dans 29 % des entreprises, au moins un événement a été découvert, indiquant que des informations liées à PCI ont été envoyées à l’extérieur de l’entreprise. Dans 36 % des entreprises du secteur financier, qui sont généralement obligées d’être conformes aux normes PCI, au moins un événement s’est produit.

Pourcentage d’entreprises par secteur dans lesquelles des informations de cartes de paiement ont été envoyées à des ressources externes

(% des entreprises)

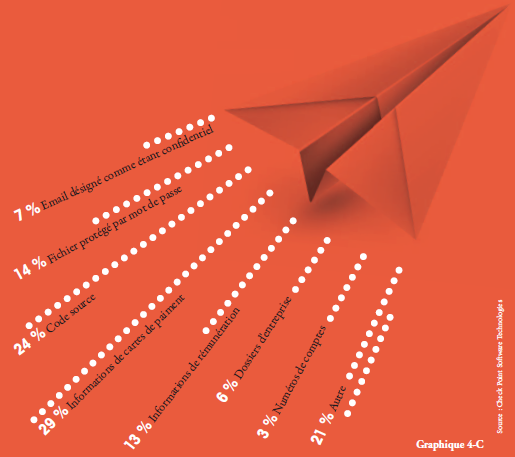

Quels sont les types de données envoyés par les employés à des destinataires externes ou publiés en ligne ?

Le graphique 4-C montre les principaux types de données envoyées à des tiers à l’extérieur de l’entreprise. Les informations sur les cartes de paiement sont en tête de liste, suivis des codes source et des fichiers protégés par mot de passe.

DONNEES ENVOYéES à L’EXTERIEUR DE L’ENTREPRISE PAR DES EMPLOYES

(% des entreprises)

36 % DES ENTREPRISES DU SECTEUR FINANCIER ONT ENVOYE DES INFORMATIONS DE CARTES DE PAIEMENT à L’EXTERIEUR DE L’ENTREPRISE

4.7 – HIPAA

Les règles de confidentialité HIPAA aux états-Unis ont pour objectif de protéger les informations de santé et donner aux patients un certain nombre de droits quant à ces informations. Elles permettent cependant de communiquer des informations de santé lorsque cela est requis pour le traitement des patients ou autre nécessité.

Elles permettent aux organismes de santé d’utiliser la messagerie électronique pour discuter des problèmes de santé avec leurs patients, à condition de mettre en place des garde-fous raisonnables. Le chiffrement n’est pas obligatoire, cependant, un niveau de confidentialité raisonnable doit être garanti. Comment laisser le canal de communication ouvert avec les patients et les partenaires tout en protégeant la confidentialité et en maintenant la conformité avec HIPAA ?

Nous avons surveillé le trafic sortant des entreprises tout en analysant les emails et les pièces jointes, à la recherche d’informations privées sur les patients, par identification des données personnelles (telles que des numéros de sécurité sociale) et des termes médicaux.

Dans 16 % des entreprises de santé et d’assurance, des informations confidentielles sont envoyées à l’extérieur des entreprises, à des destinataires externes ou publiées en ligne.

4.8 – RECOMMANDATIONS DE SECURITE

Dans un monde où les pertes de données sont un phénomène croissant, les entreprises doivent se charger elles-mêmes de la protection de leurs données confidentielles. La meilleure solution pour empêcher les fuites de données involontaires consiste à implémenter des règles de sécurité automatiques qui détectent les données protégées avant qu’elles ne quittent l’entreprise. Une telle solution est appelée « prévention des pertes de données » (DLP). Les produits de DLP intègrent un ensemble complet de fonctionnalités, et les entreprises disposent de plusieurs options pour les déployer. Avant de déployer une solution de DLP, les entreprises doivent développer des stratégies précises avec des critères concrets précisant ce qui est considéré comme étant des informations confidentielles, qui peut les envoyer, etc.

DANS 16 % DES ENTREPRISES DES SECTEURS DE LA SANTE ET DES ASSURANCES, DES INFORMATIONS CONFIDENTIELLES ONT ETE ENVOYEES à L’EXTERIEUR DE L’ENTREPRISE

4.8.1 – Moteur de classification des données

L’identification fiable des données confidentielles est un composant essentiel de la solution de DLP, qui doit être en mesure de détecter les informations personnellement identifiables, les données de conformité, et les données confidentielles. Elle doit inspecter les flux de contenus et appliquer les règles de sécurité dans les protocoles TCP les plus utilisés et les webmail. Elle doit également effectuer des analyses reposant sur des correspondances avec des modèles et des classifications de fichiers, pour identifier les types de contenu quel que soit l’extension des fichiers et leur compression.

De plus, la solution de DLP doit être en mesure de reconnaître et protéger les formulaires confidentiels, selon des modèles prédéfinis et la correspondance fichiers/formulaire. Une fonctionnalité importante de la solution de DLP est la possibilité de créer des types de données personnalisés en plus des types de données fournis par l’éditeur, pour maximiser la souplesse.

4.8.2 – Autoremédiation des incidents

Les solutions de DLP traditionnelles peuvent détecter, classifier et même reconnaître des documents spécifiques et différents types de fichiers, mais elles ne peuvent déterminer l’intention des utilisateurs lorsqu’ils partagent des informations confidentielles. La technologie seule n’est pas suffisante car elle ne peut identifier cette intention et prendre les décisions qui s’imposent. Ainsi, une bonne solution de DLP doit engager les utilisateurs en leur permettant de remédier eux-mêmes aux incidents en temps réel. Elle doit informer les utilisateurs que leurs actions peuvent provoquer des fuites de données, et leur permettre de stopper leurs actions ou de les effectuer malgré tout. La sécurité est améliorée grâce à la sensibilisation aux politiques d’utilisation des données, en alertant les utilisateurs d’erreurs potentielles et en leur permettant d’y remédier immédiatement, tout en autorisant les communications légitimes. L’administration est également simplifiée, car les administrateurs peuvent suivre les événements de DLP pour les analyser, sans qu’il leur soit nécessaire de traiter en temps réel les demandes d’envoi de données vers l’extérieur.

4.8.3 – Protection contre les fuites de données internes

Une autre fonctionnalité importante de la DLP est la possibilité d’empêcher les fuites de données internes, en inspectant et en contrôlant les emails confidentiels entre départements. Des règles de sécurité peuvent être définies pour empêcher des données confidentielles d’atteindre les mauvais départements, notamment les schémas de rémunération, les documents confidentiels de ressources humaines, les documents de fusions/acquisitions et les formulaires médicaux.

4.8.4 – Protection des données sur disques durs

Les entreprises doivent protéger les données des ordinateurs portables pour compléter leur politique de sécurité. Sans protection des données, des tiers malintentionnés peuvent obtenir des données importantes en cas de perte ou de vol des ordinateurs portables, et entraîner des répercussions juridiques et financières. Une solution appropriée doit empêcher les utilisateurs non autorisés d’accéder aux informations en chiffrant les données sur tous les disques durs des postes de travail, y compris les données utilisateur, les fichiers du système d’exploitation, les fichiers temporaires et les fichiers supprimés.

4.8.5 – Protection des données sur supports amovibles

Pour empêcher les données d’entreprise de tomber dans de mauvaises mains via des périphériques de stockage USB et autres supports amovibles, le chiffrement et la prévention des accès non autorisés sont nécessaires sur ces appareils. Les employés combinent souvent des fichiers personnels (musique, photos et documents) avec des fichiers professionnels sur des supports amovibles, ce qui rend encore plus difficile le contrôle des données d’entreprise. Les fuites de données peuvent être minimisées par le chiffrement des appareils de stockage amovibles.

4.8.6 – Protection des documents

Des documents d’entreprise sont régulièrement stockées sur le web, envoyés sur des smartphones personnels, copiés sur des supports amovibles et partagés avec des partenaires commerciaux externes. Chacune de ces opérations met les données en danger : risques de fuites, d’utilisation malintentionnée, ou d’accès par des individus non autorisés. Pour protéger les documents d’entreprise, la solution de sécurité doit pouvoir les chiffrer via des règles de sécurité et contrôler leur accès.

4.8.7 – Gestion des événements

La définition de règles de DLP répondant à la politique d’utilisation des données de l’entreprise doit s’accompagner de solides fonctions de supervision et de reporting. Pour minimiser les fuites de données potentielles, la solution de sécurité doit intégrer la surveillance et l’analyse des événements de DLP passés et en temps réel, pour apporter une visibilité claire et étendue sur les informations envoyées à l’extérieur et leurs sources, et la possibilité d’agir en temps réel si nécessaire.

5 – Résumé et stratégie de sécurité

CHECK POINT CONCLUS CE RAPPORT PAR UNE AUTRE CITATION DE SUN TZU TIRéE DE L’ART DE LA GUERRE : UN CONSEIL POUR UN GéNéRAL D’ARMéE :

« UNE FOIS SON ARMéE CONSTITUéE, SES FORCES FOCALISéES, IL DOIT MIXER LES DIFFéRENTS éLéMENTS ET HARMONISER L’ESPRIT DE SES TROUPES AVANT DE CHOISIR UN LIEU DE CAMPEMENT »

2 600 ans plus tard, la même approche est parfaitement adaptée à la lutte contre la cyberguerre. La meilleure sécurité est obtenue par l’harmonisation des différentes couches de protection du réseau pour lutter contre les différents angles Des menaces.