Attaque Smurf

Sommaire

1 – Le concept de l’attaque Smurf

Le concept est d’émettre une trame de type ICMP à une adresse IP de Broacast réseau. Cela permettant de s’adresser à plusieurs host simultanément appelé « Amplificateur ». Le résultat vous multiplie l’attaque par n fois.

2 – Le fonctionnement de l’attaque Smurf

2.1 – Schéma

2.2 – Envoi

L’émetteur envoi une trame Ip du type Icmp à l’adresse de broacast du réseau cible A. Voici le schéma de l’entête IP avec le champ « Type protocol » basé sur 1 octet ainsi que le positionnement du broadcast dans le champs « Ip Destination » basé sur 4 octets :

2.3 – Réception sur le réseau cible A

Lorsque la trame arrive sur le Lan du réseau cible A, tous les périphériques la réceptionnent et la considèrent. Cela est dû au fait quelle est destinée à l’adresse IP de broadcast signifiant « Pour tous le monde ». Ils l’interprètent tous individuellement comme ci elle leur était directement adressé.

2.4 – Réponse du réseau cible A

Les périphériques du réseau cible A vont répondre à l’Ip source de la trame reçu correspondant à la cible B visé. La réponse sera bien sur envoyée n fois correspondant au nombre d’hôte sur le LAN répondant au broadcast.

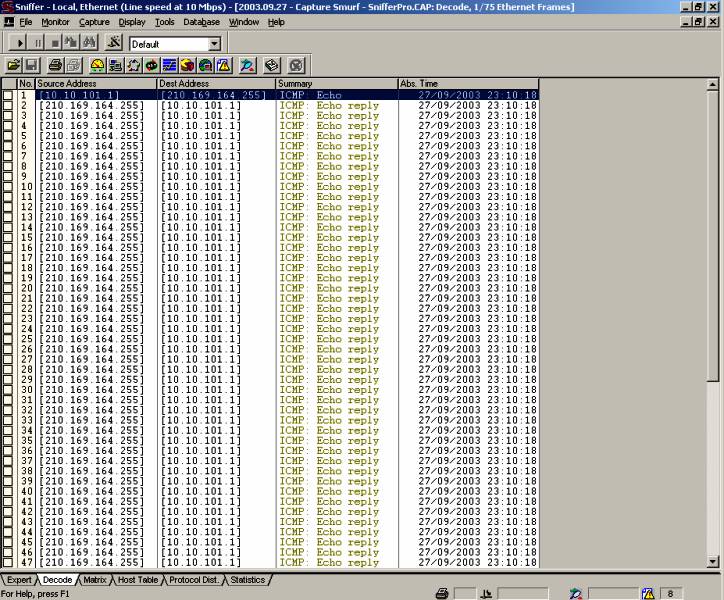

Voici une capture de trame réalisée à l’aide de Sniffer Pro 4.70.04 montrant un ping sur l’adresse broadcast du réseau 210.169.164.0/24. Vous pourrez remarquer les 73 réponses.

Attention, certaine pile IP, tel que celle de Windows, ne répondent pas au broadcast dû à une désactivation par défaut.

Attention, si vous désirez recevoir les réponses à votre broadcast, l’analyse de trame ne vous montrera rien du tout si vous utilisez du PAT (Port Address Translation). Car cette configuration vous empêchera de réceptionner les réponses du fait que les trames retours n’auront pas de correspondance avec l’Echo sortant.

3 – Les conseils et astuces

- Vous pourrez multipliez une attaque si vous visez deux réseaux broadcast IP. Pour cela, vous spécifiez le premier en IP destination et le second en IP source. L’effet sera ravageur.

- Vous pouvez utilisez un autre protocole que ICMP comme UDP basé sur le port 7 (echo). Le principe reste le même, sauf que le nom de l’attaque se nomme alors « Fraggle ».

4 – Les outils

- Liste desadresses IP représente la liste des blocs d’adresses IP ouverts au Smurf.

- Pingicmp permet d’envoyer un paquet Icmp très rapidement et bien sûr à des adresses de Broadcast.

- Synflood, permet de générer une attaque basé sur le SYN TCP et bien sur à des adresses de Broadcast.

- FrameIP, permet de générer des trames IP et à destination d’un Broadcast, vous ferez ce que vous voulez.

5 – Les vidéos

6 – Suivi du document

Création et suivi de la documentation par _SebF

Modification de la documentation par _SebF

- Ajout du schéma de la pseudo entête.

7 – Discussion autour de l’attaque Smurf

Vous pouvez poser toutes vos questions, faire part de vos remarques et partager vos expériences à propos de l’attaque Smurf. Pour cela, n’hésitez pas à laisser un commentaire ci-dessous :

Merci Sebastien.fontaine

et dites moi comment peut on faire pour nous protéger de cette attaque? es ce qu’on peut remonter jusau’à l’attaquant?

Lu Yadie,

Pour une attaque Smurf simple (un seul zombie), alors, dans le schéma 2.1 où tu es le point A, filtre afin de dropper les trames venant de l’adresse IP A.

Après, dans le cadre d’une attaque Smurf multiple, alors cela ne va pas être simple à se protéger, a solution sera la même que pour une attaque DDOS dont en voici les grandes lignes :

– Dropper les @IP (temporairement) des adresses IP attaquantes

– Analyse l’attaque pour trouver une trace type champs Windows, champs String typique en Data … et alors, filtre sur cette trace et non plus sur l’@IP attaquante.

– Passe un accord avec ton opérateur afin qu’il applique tes règles en amont de tes liens Telecoms afin de dropper les trames avant et non après l’occupation de la bande passante.

– Si tu es opérateur, alors applique tes flitres directement en Border sur BGP vers NULL 0.

@+

Sebastien FONTAINE

Lu Yadie,

Toute la page explique ce qu’est une attaque Smurf. N’hésite pas à poser une question plus précise et je t’aiderais.

@+

Sebastien FONTAINE

bonjour

j’aimerais savoir comment mettre en oeuvre cette attaqueb smurf